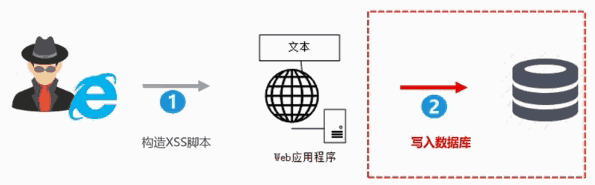

前言在互联网时代,数据安全与个人隐私受到了前所未有的挑战,各种新奇的攻击技术层出不穷。如何才能更好地保护我们的数据?本文主要侧重于分析几种常见的攻击的类型以及防御的方法。 一、XSSXSS (Cross-Site Scripting)...

一. 端口漏洞 端口 服务 常见漏洞 21 FTP 匿名访问,弱口令 22 SSH 弱口令登录 23 Telnet 弱口令登录 80 Web 常见Web漏洞或后台登录弱口令 161 SNMP public弱口...

一. 渗透思路总概当你对一个指定网入侵的时候,什么是最重要的呢?毫无疑问,那就是思路。 有了思路,会让你的渗透事半功倍,下面讲给大家介绍一些渗透的思路与方法。 当然更重要的还有自己的动手能力和对漏洞原理和相关安全工具的使用熟练程度 针...

一.维持访问1. 操作系统后门简单来说,所谓后门(backdoor),就是绕过目标系统安全控制体系的正规用户认证过程而维持我们队目标系统的控制权,以及隐匿我们控制行为的方法。 2. CymothoaCymothoa是一款可以将Shel...

获取目标系统的控制权是渗透成功的标志。审计人员也可以使用适用于目标系统的本地漏洞来提升自己的权限,只要他们能够在目标系统上运行提权漏洞利用程序,就可以获得主机上的超级用户权限或者系统级权限。审计人员还可以以该主机为跳板进一步攻击局域网...

一. 服务器端攻击漏洞评估服务器端攻击即找出并利用服务器上的服务、端口和应用程序中的漏洞。举个例子,Web服务器都有多个攻击途径(Attack Vector)。它会运行一个操作系统,并运行各种各样的软件来提供Web功能。它会有很多打开...

一. 收集服务漏洞1. 收集服务漏洞服务漏洞收集阶段分为漏洞自动扫描诊断、网络漏洞自动收集、网络应用漏洞自动收集、数据库漏洞自动收集等多个阶段,其中,多数阶段都是利用自动化检测工具和漏洞信息网来实现。 在基础设施难以支撑小流量而影响服...

前言在做渗透时,信息的收集工作十分重要,是否可以挖掘到有价值的信息将会决定之后的测试是否可以高效、高质量的进行,单的介绍一下信息收集的模块。 一. 通过第三方收集信息公司企业的官方网站在我们做渗透测试时一般只会得到一个IP地址或者一个...

一. 简介1. 渗透测试的种类(1) 黑盒测试 定义:渗透测试人员除了知道被测试的目标之外,其余与目标相关的信息一无所知。 特点:这种类型的渗透测试属于外部渗透测试。在前期需要对目标进行大量的信息收集,耗时较长。但是这种类型的渗透测试...

一. 安装Kali前言工欲善其事必先利其器,在我们做渗透测试的时候也需要一个强有力的后盾的支持,Kali Linux是一个非常不错的选择,里面集合了较多的渗透测试工具,而且还对不同的工具进行了详细的分类,这对每一个渗透测试人员来说都是...